Tanium Converge 2022 最新のTaniumによる可視化 組織全体からソフトウェアの中身まで

2022年11月14日(月)から4日間、Tanium Converge 2022がアメリカ テキサス州 オースティンで開催されました。これまでお送りしてきた現地レポートも今回が最終回となります。本エントリーでは新モジュールBenchmarkと新機能Tanium SBOMについて記載します。第3回目で紹介したWorkflowとProvisionに続き、お客様の課題を解決するためのパワフルな機能となっておりますので、ご一読いただければ幸いです。

気になる同業種における自社のポジション – Benchmark

本Blogをご覧の皆さんは日々端末管理や端末セキュリティに従事されていると思います。パッチ適用率や自社の端末が該当する脆弱性数を毎月もしくは定期的にチェックされていると思いますが、時にふと他社でのパッチ適用率や脆弱性スキャンの結果に比べて自社の状態はどうなっているのかと考えることはないでしょうか。もしくは新規の脆弱性が発表されたときに経営層からウチは大丈夫?という問合せを受けたことがあるかもしれません。Benchmarkは組織全体のセキュリティリスクを多角的に測定し、そのような問いに対するソリューションとなります。たとえば製造業のお客様であれば、Taniumを利用している同じ製造業の中のお客様の位置を可視化します。これにより、同業種のパッチ適用率の平均値と比べて高水準であるため現在のワークフローを維持する、水準を下回るため問題を分析して改善するといった判断が可能になります。Benchmarkのワークベンチではグラフィカルな表示でお客様の位置が簡単にわかるようになっており、そのまま報告レポートとしても使用いただけます。Benchmarkの個別セッションでは、グラフとともにパッチ適用率はX%で業界標準以上ですと報告することで、数値にコンテキストを持たせることができるというのが大きな特徴です、というのが印象的でした。

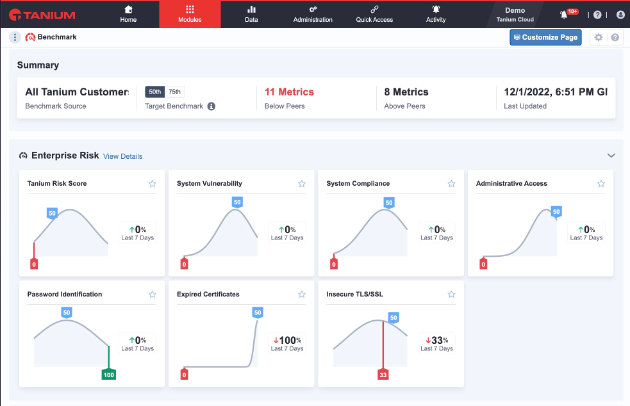

それではBenchmarkでどのような情報を可視化しているのか見ていきましょう。ワークベンチには、サマリーの他、Enterprise Risk、Security、Operationsの3つのセクションに分かれています。各セクションの説明は以下の通りです。

Enterprise Risk: 脆弱性やコンプライアンス、期限切れの証明書チェックなどの項目と、それらから組織全体のリスクコアを計算して表示します

Security: 文字通りセキュリティに関する項目で、最新でないアンチウィルス、Firewallの起動状態、ディスクの暗号化状態などが含まれます

Operations: ITオペレーションに関わる項目で、パッチの適用状態、適用にかかる時間、最新のアプリケーションを使用しているかなどが含まれます

データは数時間ごとに更新され、1日に1回スナップショットとして記録されます。各セクションの詳細ページでは時系列のグラフが表示され、値の推移から取り組みの効果を確認することができます。また、これらのメトリックはお客様からのヒアリングと昨今のサイバー攻撃の動向を踏まえて選定されており、今後も継続して更新される可能性があります。このようにBenchmarkを利用することで端末から継続して取得したデータから組織全体のセキュリティポスチャーを特定し、標準化されたデータから対策の優先順位を決めていくことができます。なお、記事執筆時点(2022年12月)ではTanium Cloudを利用しているお客様向けにリリースされています。

ソフトウェアの中身を気にされたことはありますか – Tanium SBOM

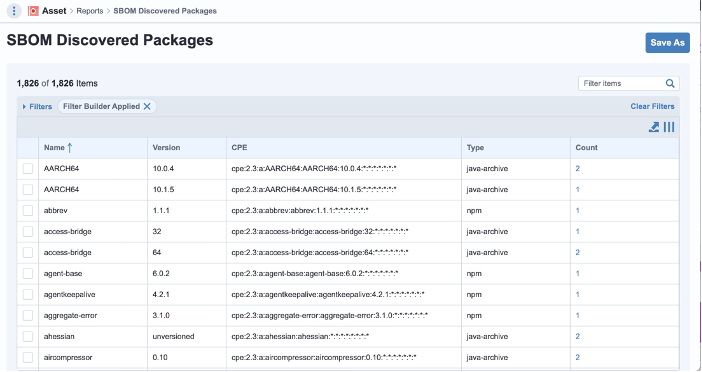

皆さんはSBOMという言葉をこれまでに聞かれたことはありますか。私は、この機能がリリースされるまで知りませんでした。SBOMはSoftware Bill of Materials(ソフトウェア部品表)の略です。たとえば皆さんがコンビニで食品を購入すると裏面の原材料ラベルから使用されている材料の産地や添加物の種類を知ることができます。同じようにSBOMはソフトウェアの構成要素であるオープンソースのライブラリのバージョン、ライセンス、依存関係などの情報を一覧化したものです。Log4jやOpenSSLのような脆弱性は記憶に新しいと思います。これらの脆弱性調査のためにどれくらいの期間を要したでしょうか。ベンダーに問合せてもすぐに回答を得られない、サーバを1台ずつ調査するにも目処が立たない、といった状況のお客様が多かったと思います。10月末にリリースされたTanium SBOMはこういった悩みを解決します。端末上にあるJARファイルのような特定の拡張子を持つファイルを1つずつチェックして、そのメタデータからSBOMを作成します。あらかじめSBOMのリストを作成しておくことで、仮にLog4jのような脆弱性が発表されたときには管理者はそのリストから該当のライブラリのバージョンが脆弱性に該当するのか調査し、そのライブラリを持つ端末を特定することができます。

2日目の午後にはTanium SBOMのブレイクアウトセッションがあり、立ち見が出るほどでした。発表後のQAセッションでも終了時刻まで質問が絶えず、お客様の関心度の高さがわかりました。この関心の高さの背景には米国では大統領命令(Executive Order 14028: https://www.federalregister.gov/documents/2021/05/17/2021-10460/improving-the-nations-cybersecurity)としてソフトウェアのサプライチェーンにおけるセキュリティを強固にするためのガイドラインが発表されており、その中にSBOMが明記されているためかもしれません。この流れは欧州やアジア各国にも波及する可能性があると思います。皆さんが自社で使用しているツールのSBOMについて提供依頼を受けた場合に備え、対応を考えておく必要があるかもしれません。

現在リリースされているTanium SBOMはAssetモジュールのAdd-onとして提供されており、Assetレポートの1つとて結果を確認することができます。レポートには該当のコンポーネントのバージョンを含む情報と該当する台数が一覧表示され、ワンクリックで該当する端末を特定することが可能です。上述のブレイクアウトセッションでは今後Complyモジュールとの連携が予定されていました。こちらはあくまで予定ですが、実現すればComply上でSBOMの情報をもとに脆弱性に該当する端末を特定し、PatchやDeployモジュールを使用して対応する、なんてことができるようになるかもしれません。

まとめ

さて、4回に渡りConverge 2022のレポートをお送りしてきましたがいかがでしたでしょうか。XEM(Converged Endpoint Management)のコンセプトをもとに新たにリリースされた機能やMicrosoft社との協業のほか、今回のレポートではお伝えできなかった発表、事例紹介が多数ありました。全てをお伝えすることができませんが、内容について少しでも興味を持っていただければ幸いです。実は来年のConverge 2023も今年と同じテキサス州オースティンで開催されることが決まっています。次回はどのようなイベントになるか非常に楽しみです。